Ya sea por seguridad, por curiosidad o por lo que sea, hay veces en las que queremos saber desde dónde se envía un email.

Rastrear la localización de un email es la mejor manera de protejerse de acosadores y estafadores.

La realidad es que es algo posible siguiendo una serie de técnicas y estrategias que he recopilado y vamos a ver juntos justo en este artículo.

Me dejo de rollos y vamos al tema.

¿Comenzamos?

¿Por qué rastrear la localización desde donde se envía un email no es tan sencillo?

Puedes pensar que rastrear la localización de un email es simple, coges su IP y la pegas en un rastreador de IP, pero no siempre es así, me explico:

El problema está en encontrar la IP, muchas veces, la dirección IP que se puede asociar a un email no es estática, es decir, cambia cada X tiempo, y esto es un problema si queremos saber desde donde se envía un email

Otro problema está asociado a los servidores de correo (Gmail, Outlook, Yahoo…), estos servidores etán ubicados en distintas partes del mundo, que no necesariamente es donde elñ remitente está ubicado físicamente.

Vamos, que si usas Gmail tu email puede ser procesado desde un servidor desde EEUU, y tú puedes estar tranquilamente en Castellón.

Eso sin contar los posibles VPNs, proxies, politicas de privacidad, etc…

Gmail y la dificultad para obtener direcciones IP

Gmail es el servicio de emailing más utilizado en todo el mundo y tiene políticas de privacidad y seguridad acordes a su reputación.

Google (la empresa que está detrás de Gmail) no incluye las direcciones IP de los remitentes para prevenir que la dirección IP se filtre tan fácilmente.

Además, como hemos dicho antes, la dirección IP que aparece en el encabezado del correo es la del servidor de Google, no la del remitente.

Google sólo proporciona la verdadera Ip bajo circunstancias muy específicas (temas legales, por ejemplo)

Alternativas para rastrear la localización de un email

Bueno, hay truquitos, son menos efectivos que los métodos que te voy a poner abajo pero siguen siendo válidos y sencillos.

- Si el email tiene adjuntos (archivos, imágenes, multimedia…) Puedes usar herramietnas como Google Lens para extraer datos de esos archivos, que te pueden dar la ubicación desde donde se tomó una foto, por ejemplo.

- Puedes buscar el email por google para ver si está en algún directorio o base de datos localizada, muchas veces se asocian a perfiles públicos con información demográfica y ubicaciones.

Y, sobre todo, los dos métodos que te pongo más abajo, vamos a verlos.

Método 1: Usar herramientas de búsqueda inversa de correo electrónico

La búsqueda de correo electrónico inversa es una técnica que te permite buscar fuera de los canales habituales.

Solo utilizando las técnicas más simples puedes refinar tu búsqueda para obtener resultados más precisos.

Cómo funcionan las herramientas de búsqueda inversa de correo electrónico

Las herramientas de búsqueda inversa de correo electrónico funcionan al introduciruna dirección de correo electrónico en una base de datos para ver si está vinculada a información adicional.

Estas herramientas pueden acceder a datos de varios dominios públicos, LinkedIn, registros privados, o redes sociales para proporcionar detalles sobre la identidad del dueño y rastrear la ubicación de un email.

Más que nada, es un truco que nos ayuda a encontrar a quién le pertenece una dirección de correo electrónico, o encontrar su email sólamente teniendo su nombre

Herramientas populares para rastrear la localización de un email

- FindThatLead: FindThatLead, a parte de ser un todo en uno en generación de leads, también tiene una herramienta muy fuerte de búsqueda inversa que ayuda a identificar de quien proviene un email. Tienes un nombre y un dominio y esta herramienta te saca los emails.

- BeenVerified: Esta herramienta proporciona un informe detallado sobre una persona basándose en su dirección de correo electrónico, incluyendo información de contacto, antecedentes penales, registros sociales y localizaciones.

- Spokeo: Permite a los usuarios ingresar una dirección de correo electrónico y recibir información sobre el dueño de esa dirección, incluyendo su ubicación probable y perfiles en redes sociales.

- Pipl: Efectiva para descubrir conexiones de redes sociales que pueden revelar la ubicación del titular, basándose en fuentes de información disponibles públicamente.

Método 2: Rastrear la ubicación de un email gracias a las redes sociales

Las redes sociales «esconden» más información de la que crees.

Y es que es un truco que funciona bastante bien, cuando estamos buscando de donde viene un email, podemos utilizar algunas de estas «fallas» para aprovecharnos e indagar sobre lo que buscamos.

Enlazar emails a perfiles de redes sociales

Muchos usuarios tienden a usar el mismo nickname o variaciones similares en sus redes sociales, foros, videojuegos… vamos, por todo internet.

Un truco es buscar tanto por Google como por las redes sociales el nickname o nombre del email que te ha llegado, probar variaciones del nickname también puede ser muy efectivo.

Si puedes encontrar estos perfiles, analizar la información pública que proporcionan va a darte muchas pistas sobre su ubicación.

LinkedIn, por ejemplo, es una red donde la mayoría de los profesionales mantienen perfiles con información detallada sobre su ubicación laboral y educación.

Herramientas como LinkedIn Email Finder o Social de FindThatLead son ideales para extraer correos electrónicos y asociarlos con perfiles específicos.

Si consigues vincular un mail a un perfil de LinkedIn, la ubicación en el perfil puede darte una buena indicación de dónde se encuentra el remitente.

Fíjate en las publicaciones, fotos y check-ins del usuario. Si el objetivo ha publicado imágenes, investiga la ubicación de esas fotos.

Incluso detalles como marcas de tiempo y la naturaleza de los lugares fotografiados pueden ofrecer pistas sobre su ubicación real.

Google Lens es tu amigo

Limitaciones y precauciones en el rastreo de redes sociales

Este método puede llevar a identificar cuentas incorrectas, sobre todo si el email es falso o generado de forma random. Los correos de spam o estafa muchas veces utilizan direcciones no verificadas o directamente falsas.

Ten en cuenta que una persona puede tener múltiples cuentas de redes sociales, a veces asociadas con diferentes ubicaciones. Y esto es una putada para la tarea de determinar su ubicación real.

Muchos usuarios configuran sus perfiles en modo privado, limitando el acceso a su información personal a sólo sus contactos directos o amigos.

Que hacer si descubres una discrepancia

Una «discrepancia» en el contexto de la verificación a la hora de rastrear la localización de un email se refiere a cualquier inconsistencia o anomalía encontrada durante la revisión de un correo electrónico que podría indicar que algo es sospechoso o no coincide con la información esperada.

Por ejemplo:

- Si investigas un correo electrónico y el perfil de LinkedIn del remitente te dice que está basado en España, pero los encabezados del correo y otras pistas indican que el correo frío se envió desde Rusia, Red Flag

- Si el nombre del remitente en el correo electrónico no coincide con los nombres en los perfiles de redes sociales vinculados a la misma dirección de correo electrónico, Red flag.

- Si el mail dice que es un empleado de una cierta empresa, pero una verificación en LinkedIn muestra que no hay registro de esa persona trabajando para la empresa mencionada, Red flag.

Bloquear senders no deseados

Si después de una investigación descubres que un correo proviene de una fuente no deseada o que puede ser peligrosa, bloquea, pero desde el segundo 1.

¿Cómo se hace?

En casi todos los servidores de correo es igual el procedimoiento

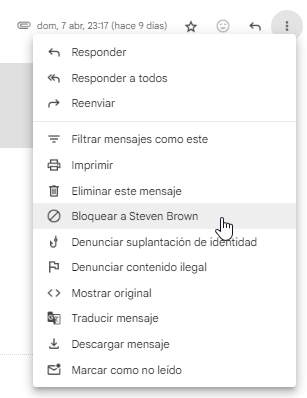

Abre el correo de la persona que deseas bloquear, haz clic en los tres puntos verticales al lado del botón de respuesta, y selecciona ‘Bloquear a [Nombre del remitente]’.

Opciones para usuarios de Linux y Windows

Usuarios de sistemas operativos tanto de Linux como de Windows pueden tomar aún más medidas para manejar emails sospechosos:

Lo principal sería instalar antivirus o software de seguridad, en Linux funciona muy bien ClamAV y SpamAssassin, en Windows tienes Defender y Karpersky, por ponerte un ejemplo

También asegúrate de que tu firewall esté correctamente configurado para bloquear conexiones raritas. Windows -> puedes ajustar la configuración del Firewall de Windows Defender. En Linux -> UFW (Uncomplicated Firewall) o iptables son útiles.

Consideraciones éticas y de seguridad

Sí, tienes que tener un poco de cuidado con la legalidad de tus acciones, además de temas éticos y, sobre todo, por la seguridad tanto tuya como de los demás.

Protegiendo tu privacidad online y seguridad

La protección de tu propia privacidad y seguridad en línea es imprescindible, sobre todo cuando manejas información que podría ser sensible o personal. Aquí te dejo una checklist: